Przechwycenie klucza kwantowego jest łatwe

Niemieccy naukowcy odkryli prosty i efektywny sposób kopiowania klucza kwantowego. Metoda ta polega na wysyłaniu serii dobrze skorelowanych impulsów światła „oślepiających” detektor odbiorcy, a następnie publicznym podsłuchiwaniu niezaszyfrowanych wiadomości wysyłanych pomiędzy nadawcą i odbiorcą.

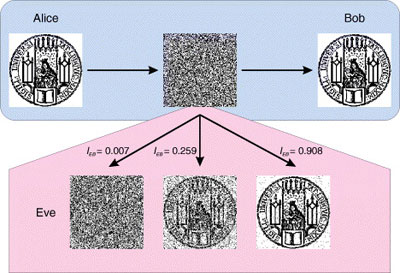

Przechwycenie informacji kwantowej wiąże się z obecnością nadawcy (Alicja) szyfrującego wiadomości przy użyciu specjalnego klucza, odbiorcy (Bob) posiadającego wiedzę na temat sposobu szyfrowania informacji oraz podsłuchiwacza (Ewa). Kodowanie informacji kwantowej polega na wybieraniu określonego stanu polaryzacji pojedynczych fotonów wysyłanych przez nadawcę. Każdy foton może posiadać jedną z czterech polaryzacji: pionową, poziomą albo jedną z dwóch diagonalnych orientacji. Według teorii, system kwantowy jest dobrze zabezpieczony przed atakami podsłuchu, ponieważ każda próba skopiowania klucza kwantowego wpływa na stan polaryzacji fotonu mierzonego przez Boba (Bob posiada po jednym detektorze dla każdej polaryzacji fotonu).

W praktyce jednak, jak wykazały prace różnych grup badawczych, system kwantowy jest silnie narażony na niebezpieczeństwo przechwycenia informacji, głównie z powodu pewnych ograniczeń detektorów światła. Na przykład w ubiegłym miesiącu, grupa badawcza Christiana Kurtsiefera z National University of Singapore użyła światła o bardzo dużej intensywności, aby „oślepiać” fotodiody lawinowe rejestrujące impulsy świetlne. Metoda ta umożliwiła manipulację pomiarami Boba i w konsekwencji przechwycenie klucza kwantowego bez ujawniania swojej obecności (zobacz: Hakerzy przechwycili klucz kwantowy).

Kwantowe podsłuchiwanie

Podobnie jak wiele innych technik podsłuchu, metoda opracowana przez grupę Kurtsiefera wymaga przechwycenia klucza kwantowego wysyłanego przez Alicję, a następnie ponowne wysłanie go do Boba, co samo w sobie jest stosunkowo skomplikowaną operacją. Nowe badania na tym polu przeprowadzone przez Henninga Weiera z Ludwig Maximilians University w Monachium pokazują, że przechwytywanie fotonów nie jest wcale konieczne. Technika opracowana przez Weiera polega na wykorzystaniu jednego z parametrów charakteryzujących fotodiody lawinowe, mianowicie czasu martwego. Czas martwy to czas upływający pomiędzy dwoma kolejnymi pomiarami pojedynczych fotonów, którego wartość przekracza zwykle pięćdziesiąt nanosekund.

Zasada działania techniki rozwiniętej przez naukowców z Niemiec jest następująca: Ewa na krótko przed wysłaniem pojedynczych fotonów przez Alicję do Boba, „wstrzykuje” impulsy światła do kanału komunikacyjnego Boba. Impulsy te są spolaryzowane w jednym z czterech dostępnych stanów kwantowych. Okazuje się, że powyżej pewnego minimum intensywności światła, każdy wyemitowany impuls powinien uruchomić trzy detektory Boba: jeden – odpowiadający polaryzacji fotonu wysłanego przez Ewę oraz dwa – służące do detekcji fotonów o nieortogonalnych (nieprostopadłych) stanach polaryzacji. Jeżeli odstęp czasu pomiędzy wysłanym impulsem, a pojedynczym fotonem będzie krótszy od czasu martwego fotodiody, wówczas wspomniane trzy detektory nie będą w stanie rejestrować fotonów wysyłanych przez Alicję. W efekcie Bob będzie mógł korzystać tylko z jednego detektora, rejestrując tylko i wyłącznie fotony wysłane przez Alicję spolaryzowane pod kątem prostym w stosunku do fotonów wyemitowanych przez Ewę dla odpowiedniego impulsu światła. Podczas porównywania danych na publicznym kanale przez Alicję oraz Boba, Ewa analizuje polaryzację odpowiednich impulsów i na jej podstawie dowiaduje się jaki szyfr został użyty.

Od teorii do praktyki

Do przetestowania swojej teorii, zespół Weiera zestawił odpowiedni układ pomiarowy, w którym informacje pomiędzy Alicją oraz Bobem były przesyłane na odległość około jednego metra w wolnej przestrzeni. Drugim nadawcą impulsów świetlnych była oczywiście Ewa wysyłająca fotony około 200 nanosekund przed Alicją; czas martwy użytych fotodetektorów wynosił w tym przypadku 500 ns. Poprzez wprowadzenie odpowiednich filtrów przed układem Ewy stwierdzono, że zgodność pomiędzy kluczem skradzionym przez Ewę, a kluczem faktycznie stosowanym przez Alicję oraz Boba ulegała poprawie wraz ze wzrostem intensywności impulsów światła „oślepiających” detektor Boba. Zgodność równą 98,8% uzyskano dla wiązki świetlnej zawierającej średnio zaledwie 16,5 fotonów (zobacz powyższy rysunek).

Vadim Makarov, członek grupy Kurtsiefera, określił technikę badaczy z Monachium jako „prostą i elegancką”. Podkreślił jednak, że metoda ta posiada istotną wadę: poprzez zablokowanie trzech z czterech detektorów, otrzymujemy zmniejszoną szybkość transmisji danych do jednej czwartej normalnej wartości. „Oszukanie Alicji oraz Boba może więc być niezwykle trudnym zadaniem, ponieważ oboje musieliby uwierzyć w znacznie obniżoną szybkość transmisji informacji”, dodał. Makarov przyznał również, że komercyjne systemy dystrybucji klucza kwantowego są odporne na tego rodzaju ataki. Ale, jak sam stwierdził, wiele systemów badawczych jest rzeczywiście zagrożona. „Praca naukowców z Niemiec jest bardzo pożyteczna, ponieważ każda osoba może zobaczyć, w jaki sposób należy prawidłowo projektować systemy”, dodał.

Artykuł pochodzi ze strony: physicsworld.com

Dodaj komentarz